مفاهیم اولیه امنیت اطلاعات

یکی از مهمترین چالش هایی که در دنیای تکنولوژی و فناوری اطلاعات وجود داشته و همواره مدیران سازمان ها و سایت ها را با مشکلات فراوانی رو به رو می سازد، امنیت اطلاعات است.

امنیت اطلاعات (بخصوص در بستر اینترنت) از اهمیت فراوانی برای کاربران و مدیران سایت ها برخوردار است. یکی از مهمترین فعالیت هایی که باید در هنگام طراحی سایت بدان توجه ویژه ای داشت، رعایت نکات مربوط به امنیت اطلاعات سایت می باشد.

امنیت سایت همچنین یکی از یکی از ملاک های اساسی گوگل و سایر موتورهای جستجو در بررسی سئو و بهینه سازی سایت نیز بشمار می روند. در این مقاله به بررسی انواع حملات به سیستم های اطلاعاتی و نحوه برخورد با آن ها خواهیم پرداخت.

مقدمه

به موازات حرکت به سمت یک سازمان مدرن و مبتنی بر فناوری اطلاعات، می بایست تدابیر لازم در رابطه با حفاظت از اطلاعات نیز اندیشیده شود. مهمترین مزیت و رسالت شبکه های کامپیوتری و وب سایت ها، اشتراک منابع سخت افزاری و نرم افزاری است. کنترل دستیابی و نحوه استفاده از منابع به اشتراک گذاشته شده، از مهمترین اهداف یک سیستم امنیتی در شبکه و اینترنت است.

با گسترش شبکه های کامپیوتری خصوصا اینترنت، نگرش نسبت به امنیت اطلاعات و سایر منابع به اشتراک گذاشته شده، وارد مرحله جدیدی شده است. در این راستا، لازم است که هر سازمان برای حفاظت از اطلاعات ارزشمند خود بخصوص اطلاعات موجود در پهنه وب و اینترنت، پایبند به یک استراتژی خاص باشد و بر اساس آن سیستم امنیتی را اجرا و پیاده سازی نماید.

عدم ایجاد سیستم مناسب جهت امنیت اطلاعات، می تواند پیامدهای منفی و دور از انتظاری را به دنبال داشته باشد. استراتژی سازمان برای حفاظت و دفاع از اطلاعات چیست؟ در صورت بروز مشکل امنیتی در رابطه با اطلاعات در سازمان، بدنبال کدامین مقصر باید گشت؟

شاید اگر در چنین مواردی، همه مسائل امنیتی و مشکلات بوجود آمده را به خود کامپیوتر نسبت دهیم، بهترین امکان برون رفت از مشکل بوجود آمده است، چراکه کامپیوتر و اینترنت توان دفاع نمودن از خود را ندارد. آیا واقعا روش و نحوه برخورد با مشکل بوجود آمده چنین است؟

در حالیکه یک سازمان برای خرید سخت افزار نگرانی های خاص خود را داشته و سعی در برطرف نمودن معقول آنها دارد، آیا برای امنیت و حفاظت از اطلاعات نباید نگرانی به مراتب بیشتری در سازمان وجود داشته باشد؟

انواع حملات به امنیت اطلاعات

به منظور دفاع موثر و مطلوب در مقابل حمله به اطلاعات و سیستم های اطلاعاتی، یک سازمان می بایست دشمنان، پتانسیل و انگیزه های آنان و انواع حملات را به درستی برای خود آنالیز نموده تا از این طریق دیدگاهی منطقی نسبت به موارد فوق ایجاد و در ادامه امکان برخورد مناسب با آنان فراهم شود.

حمله تلاشی خطرناک یا غیر خطرناک است تا یک منبع قابل دسترسی از طریق شبکه، به گونه ای مورد تغییر یا استفاده قرار گیرد که مورد نظر نبوده است. اگر قصد تجویز دارو برای بیماری وجود داشته باشد، قطعا قبل از معاینه و آنالیز وضعیت بیمار، اقدام به تجویز دارو برای وی نخواهد شد.

به منظور ارائه راهکارهای پویا و متناسب با مسائل متغير، لازم است در ابتدا نسبت به کالبد شکافی دشمنان، انگیزه ها و انواع حملات، شناخت مناسبی ایجاد شود. دشمنان، شامل دزدان اطلاعاتی، مجرمان، سارقان کامپیوتری، شرکت های رقیب و … می باشند. انگیزه های موجود نیز شامل: جمع آوری هوشمندانه، کنف کردن، احساس غرور، انتقام، تلافی و مورد توجه واقع شدن باشد.

برخی از انواع حملات که امنیت اطلاعات را به خطر می اندازند عبارتند از:

- حمله از نوع DoS: هدف از این نوع حملات، ایجاد اختلال در منابع و یا سرویس هایی است ی کاربران قصد دستیابی و استفاده از آنان را دارند از کار انداختن سرویس ها). مهمترین هدف این نوع از حملات، سلب دستیابی کاربران به یک منبع خاص است. در این نوع حملات، مهاجمان با به کارگیری روش های متعددی تلاش می نمایند که کاربران مجاز را به منظور دستیابی و استفاده از یک سرویس خاص، دچار مشکل نموده و به نوعی در مجموعه سرویس هایی که یک شبکه ارائه می نماید، اختلال ایجاد نمایند.

- حمله از نوع Back door: برنامه ای است که امکان دستیابی به یک سیستم را بدون بررسی و کنترل امنیتی، فراهم می نماید. برنامه نویسان معمولا چنین پتانسیل هایی را در برنامه ها پیش بینی می کنند تا امکان اشکال زدایی و ویرایش کدهای نوشته شده در زمان تست به کار گیری نرم افزار، فراهم شود. با توجه به این که تعداد زیادی از امکانات فوق، مستند نمی شوند، پس از اتمام مرحله تست به همان وضعیت باقی مانده و تهدیدات امنیتی متعددی را به دنبال خواهند داشت. برخی از متداول ترین نرم افزارهایی که از آنان به عنوان back door استفاده می شود شامل: Sub7 و Netbus می باشند.

- حمله از نوع اسکن نمودن پورت: حمله کننده پورتهای کامپیوتر را بررسی می کند تا از طریق پورتهای باز به سیستم نفوذ کند.

- حمله از نوع brute force: حمله کننده برای رسیدن به داده های رمز شده و کلمات رمز تلاش می کند.

- حمله از نوع ویروس، کرم یا اسب تراوا: اینها برنامه های مخربی هستند که به روش های مختلفی وارد سیستم می شوند.

- حمله از نوع استراق سمع: حمله کننده به روشی اطلاعات روی اینترنت را گوش داده و سوء استفاده می کند. مانند برنامه های جاسوسی

- حمله از نوع دیکشنری: حمله کننده برای دسترسی به اطلاعات مهم که به طور معمول مجاز نیست با کلمات رمز مختلف تلاش می کند.

اطلاعات روی یک شبکه شامل اطلاعات کامپیوترهای متصل به شبکه (سرویس دهنده های به و وب)، اطلاعات در حال تبادل روی شبکه و اطلاعات مختص اجزای شبکه (جدول مسیریابی در مسیریاب ها) است. هدف از ایجاد امنیت اطلاعات در شبکه، حفاظت از شبکه در مقابل حملات فوق است، لذا می توان اهداف زیر را در نظر گرفت:

- محرمانه ماندن اطلاعات: اطمینان از اینکه خود فرد تنها اطلاعات را می داند.

- جامعیت داده: اطمینان از دست نخوردگی و عدم جعل پیام در طول مسیر.

- در دسترس بودن داده: داده ها توسط افراد مجاز قابل دسترس باشند.

- احراز هویت: فرد پیش از خواندن پیام احراز هویت شود.

- کنترل دسترسی: کنترل سطح دسترسی افراد مختلف در استفاده از منابع شبکه.

اگر مدیر سایت هستید، عدم توجه به امنیت اطلاعات می تواند باعث از دست دادن کاربران و بروز مشکلات فراوان برای شماست. پس بایستی به امنیت سایت خود را به طور مداوم مورد بررسی قرار دهید تا با افزایش تعداد کاربران، بتوانید کسب و کار اینترنی خود را بهبود ببخشید. زمانی که سایت شما در هجوم دشمنان در امان باشد، به مرور با افزایش بازدید سایت مواجه شده و مسیر موفقیت برای شما هموار خواهد بود.

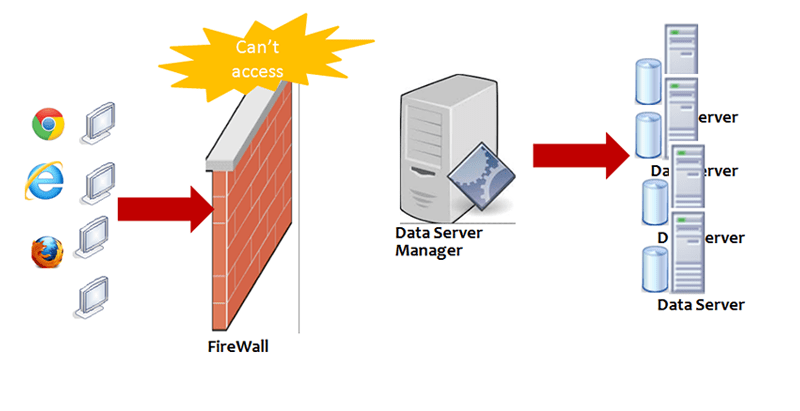

دیواره آتش

دیوار آتش یا Firewall، سیستمی است که بین یک شبکه داخلی و یک شبکه ناامن مانند اینترنت امنیت لازم را برقرار می کند. به طور کلی دیوار آتش سیاست های کنترل دسترسی (Access Control List) را بین دو شبکه نظارت و اجرا می نماید. دیواره های آتش می توانند جهت جدا نمودن یک شبکه منفرد از شبکه اینترنت و یا یک زیرشبکه داخلی با سیاست های منفرد از سایر شبکه های مرتبط با آن جهت محدود نمودن ترافیک عبوری بین آنها به کار گرفته شوند.

دیواره آتش می تواند یک کامپیوتر، یک مسیریاب، یک ایستگاه کاری یونیکس و یا ترکیبی از این ها باشد و تعیین کند چه اطلاعات یا سرویس هایی می توانند از خارج قابل دسترسی باشند. همپچنین چه افرادی مجاز به استفاده هستند. استفاده از دیواره آتش در امنیت اطلاعات بسیار موثر است.

وظایف دیواره آتش

دیواره آتش می تواند بسته های ورودی به شبکه ها خروجی از شبکه را بسته به پارامترهای مورد ارزیابی همچون آدرس IP مبدا، آدرس IP مقصد، نوع قرارداد، شماره پورت مبدا، شماره پورت مقصد، پرچم های موجود در فرآیند بسته ها و همچنین نوع برنامه های کاربردی و … مورد بازرسی و کنترل قرار می دهند نوع سیاست امنیتی اعمال شده سه حالت برای ترافیک عبوری بسته ها در نظر می گیرند:

- Allow mode: تمام بسته ها از آن عبور می کنند.

- Restricted mode: تنها بسته های مجاز عبور می کنند.

- Block mode: تمام بسته ها بلوکه می شوند.

در حقیقت دیواره آتش محلی برای ایست و بازرسی بسته های اطلاعاتی به گونه ای که بسته ها ی تابعی از قوانین امنیتی (سیاست های امنیت اطلاعات) پردازش شده و صرفا بر طبق قوانین اعمال شده برای آنها می عبور و یا عدم عبور صادر می شود.

- p: بسته های عبوری

- s: مجموعه قوانین

- f : تابع عملکرد

- X: شامل سه حالت فوق x = f (s , p)

با توجه به نوع وظیفه و عملکردی که بر عهده دیواره آتش هست همواره یک گلوگاه در شی محسوب می شود. زیرا منجر به بالا رفتن ترافیک، تاخير، ازدحام و در نهایت بن بست در شبکه می شود. بن بست زمانی اتفاق می افتد که بسته ها جهت بررسی فیلدهای موجود آنقدر در حافظه دیواره آتش معطل می مانند تا طول عمرشان تمام شده و باعث شود فرستنده اقدام به ارسال مجدد نماید.

این کار به طور متناوب و در یک فرآیند نامشخص تکرار می شود. البته با تنظیم مناسب مدت زمان انقصای بسته می توان آن را برطرف نمود.

عناصر دیواره آتش

دیواره آتش از قسمت های مختلفی تشکیل می شود اما با توجه به نیاز می تواند شامل یک یا چند عنصر عملیاتی زیر باشد:

- فیلتر نمودن بسته

- دروازه سطح کاربرد (پروکسی)

- دروازه سطح مدار

هر کدام از این عناصر عملکردهای متفاوت و ضعف هایی دارند. به طور کلی برای ایجاد یک دیواره آتش موثر می توان اینها را با هم استفاده نمود.

فیلتر نمودن بسته

اولین دیواره های آتش از این عنصر برای تامین امنیت اطلاعات استفاده می شوند و عملکرد آنها جزو قابلیتهای مسیریاب های شبکه در کنترل دسترسی به شبکه با زیرش میں موجود را به درد مردم را به یک مسیریاب می رسد، ابتدا اطلاعات موردنظر از فیلدهای فرآیند دسترسی به شبکه بر اساس قوانین امنیتی خاص انجام می شود. فیلدهایی که در دیواره های آتشی با این عنصر بیشتر کنترل می شوند عبارتند از:

- آدرس IP مبدا و مقصد

- شماره پورت مبدا

- مقصد و نوع پیام ICMP و نوع قرارداد ارتباطی (ICMP UDP ،TCP با IP تونل)

از آنجائیکه اکثر سرویس ها از پورت های رایج TCP/UDP استفاده می کنند از این رو می توان با داشتن شماره پورت مربوطه عمل فیلتر نمودن را انجام داد برای مثال پورت 21 TCP برای ftp.

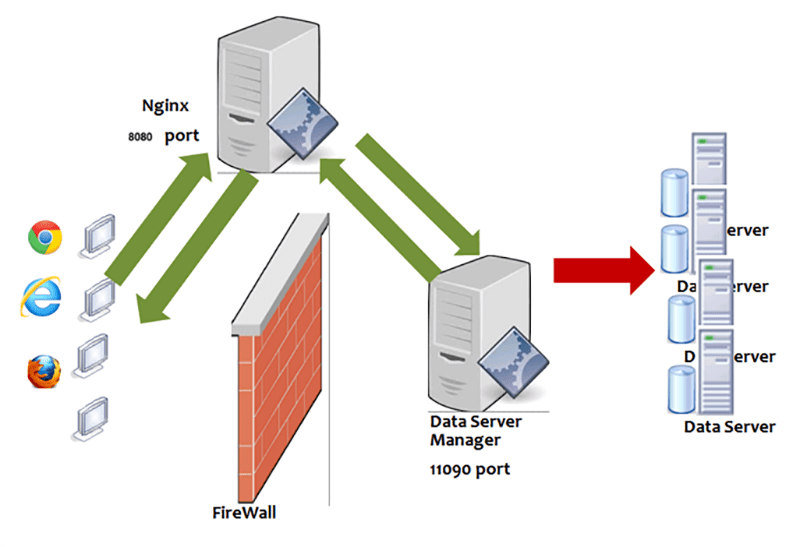

دروازه سطح کاربرد (پروکسی)

یک دروازه سطح کاربرد معمولا پروکسی نامیده می شود. این دروازه یک کنترل سطح بالا روی ترافیک بین دو شبکه فراهم می کند. به طوری که محتویات یک سرویس خاص را می توان بر اساس سیاست امنیتی شبکه مونیتور نموده و فیلتر نمود. بنابراین برای هر کاری کد پروکسی مورد نظر باید روی دروازه نصب شود تا آن سرویس خاص که می خواهد از دروازه عبور کند مدیریت شود.

پروکسی برای مشتری مانند یک سرویس دهنده و برای سرویس دهنده مقصد مانند یک مشتری عمل می کند. بین مشتری و سرویس دهنده مقصد یک اتصال مجازی بر قرار می شود. اگر چه پروکسی بین مشتری و مقصد به طور مخفی عمل می کند اما می تواند داده های موردنظر از قبیل فرمان ها را پیش از ارسال به مقصد مونیتور و فیلتر نماید.

برای مثال یک سرویس دهنده ftp اجازه دسترسی از خارج را دارد. برای جلوگیری از هر خطر احتمالی، پروکسی ftp در دیواره آتش را می توان طوری تنظیم نمود که جلوی دستورهای PUT و MPUT را بگیرد. در واقع هدف سرویس دهنده پروکسی کنترل تبادل داده بین دو شبکه در سطح لایه کاربرد است نه سطح IP.

توجه کنید که برای اینکه هر مشتری بتواند به سرویس دهنده پروکسی متصل شود، نرم افزار مشتری باید تنظیم شود.

دروازه سطح مدار Circuit Level Gateway

این دروازه روی ارتباطات TCP کار می کند و هیچ پردازش اضافی یا فیلتر نمودن اضافی ندارد. برخی از این دروازه ها روی بسته های UDP نیز کار می کنند. در واقع می توان گفت که این نوع دروازه نوع خاصی از دروازه سطح کاربرد می باشد. چون دروازه سطح کاربرد را می توان طوری تنظیم نمود که درست مانند دروازه سطح مدار بعد از احراز هویت کاربر همه اطلاعات را عبور دهد.

به هر حال در عمل بین آنها تفاوت های عمده ای وجود دارد مانند:

- دروازه های سطح مدار می توانند بدون اصلاحات اضافی در سمت مشتری چندین کاربرد TCP/IP را اداره کنند. بدین ترتیب این نوع دروازه ها گزینه خوبی برای رفع نیازمندیهای کاربر می باشند.

- دروازه های سطح مدار هیچ پردازش بسته ای با فیلتر نمودن و مخفی (شفاف) هستند. و دروازه های سطح کاربرد UDP را پشتیبانی نمی کنند.

- دروازه های سطح مدار معمولا برای ارتباطات خروجی بکار می روند در حالیکه دروازه های سطح کاربرد (پروکسی) برای هر دو باند ورودی و خروجی استفاده می شوند. معمولا وقتی این دو با هم استفاده شوند، دروازه های سطح مدار می توانند برای ارتباطات خروجی و دروازه های سطح کاربرد می توانند برای ارتباطات ورودی بکار روند تا هم نیازهای امنیتی و هم کاربر بر آورده شود.

انواع دیواره های آتش

یک دیواره آتش شامل یک یا چند عنصر نرم افزاری است که روی یک یا چند میزبان اجرا می شود. این میزبان ها ممکن است کامپیوتر معمولی با مسیریاب های خاص باشند. امروزه چهار نوع دیواره آتش وجود دارد:

- دیواره آتش با قابلیت فیلتر نمودن بسته: این رایج ترین و ارزان ترین نوع دیواره آتش است. در این نوع با تنظیم مسیریاب ارتباطی دو شبکه می توان هر سرویسی را بلوکه نموده یا عبور داد. اگر تنظيم اشتباه باشد امکان حمله وجود دارد.

- دیواره آتش با دروازه دو کارتی (Dual Homed): این میزبان، دو کارت شبکه و در نتیجه حداقل دو آدرس IP دارد. اگر سرویس ارسال IP روبه جلو (IP Forwarding) در دیواره آتش غیر فعال شوده همه ترافیک بین دو کارت شبکه توسط دیواره آتش شکسته می شود. بنابراین، همه بسته ها باید از سرویس پروکسی یا SOCKS عبور کنند. برخلاف دیواره های آتشی که بسته ها را فیلتر مر دیواره اطمینان می دهد که حمله هایی که از یک سرویس نامشخص می آیند بلوکه شوند.

- دیواره آتش با میزبان غربال شده (Screened Host): این نوع دیواره آتش شامل دو قابلیت فیلتر نمودن بسته و یک دروازه سطح کاربرد می باشد. میزبانی که دروازه سطح سنگر نامیده می شود. مسیریاب طوری برنامه ریزی می شود که همه ترافیک به سنگر ارسال شرایط به سرویس دهنده اطلاعاتی داده شود. از آنجایی که شبکه های داخلی در یک زیر می باشند، سیاست امنیتی به کاربران داخلی اجازه میدهد تا به طور مستقیم یا از طریق شبکه های خارجی دسترسی پیدا کنند. برای این منظور قوانین فیلترینگ مسیریاب طوری تنظیر تنها ترافیک خروجی که از ایستگاه سنگر می آید را بپذیرند. در اینجا سرویس دهنده اطلاعات مسیریاب قرار می گیرد و می توان بر اساس سیاست امنیتی شبکه از طریق کاربران داخلی یا خار طریق سنگر به آن دسترسی پیدا نمود.

- دیواره آتش با زیرشبکه غربال شده (Screened Subnet): این نوع دیواره آتش شامل در با قابلیت فیلتر نمودن بسته و یک میزبان سنگر می باشد. این نوع ديواره آتش بالاترین سطح میان سایرین دارد. این با ایجاد یک منطقه غیرنظامی (DMZ) (Demilitarized Zone) بین شبکه داخلی و خارجی به دست می آید به طوریکه مسیریاب خارجی تنها اجازه دسمبر می سرویس دهنده اطلاعات) و مسیریاب داخلی تنها اجازه دسترسی از ” مسیریاب ها همه ترافیک های داخلی و خارجی را مجبور می کنند این امنیت زیادی را برقرار می کند چرا که فرد متجاوز باید باید از سه سیتم مجزا برای نفوذ به شبکه داخلی عبور نماید.